SSTP VPN: Всичко, което бихте искали да знаете

07 март 2022 г. • Подадено до: Анонимен уеб достъп • Доказани решения

SSTP е собствена технология, първоначално разработена от Microsoft. Той е съкращение от Secure Socket Tunneling Protocol и е въведен за първи път в Microsoft Vista. Сега можете лесно да се свържете с SSTP VPN на популярни версии на Windows (и Linux). Настройването на SSTP VPN Ubuntu за Windows също не е твърде сложно. В това ръководство ще ви научим как да настроите SSTP VPN Mikrotik и да го сравним с други популярни протоколи.

Част 1: Какво е SSTP VPN?

Протоколът за тунелиране на Secure Socket е широко използван протокол за тунелиране, който може да се използва за създаване на ваш собствен VPN. Технологията е разработена от Microsoft и може да бъде разгърната с рутер по ваш избор, като Mikrotik SSTP VPN.

- • Използва порт 443, който също се използва от SSL връзка. Следователно, той може да разреши проблеми с NAT на защитната стена, които възникват в OpenVPN понякога.

- • SSTP VPN използва специален сертификат за удостоверяване и 2048-битово криптиране, което го прави един от най-сигурните протоколи.

- • Може лесно да заобиколи защитните стени и да осигури поддръжка за перфектна препращана секретност (PFS).

- • Вместо IPSec, той поддържа SSL предаване. Това позволи роуминг вместо просто предаване на данни от точка до точка.

- • Единственият недостатък на SSTP VPN е, че не осигурява поддръжка за мобилни устройства като Android и iPhone.

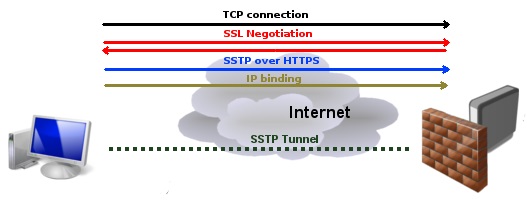

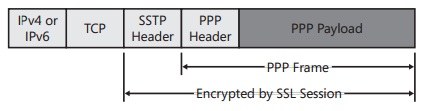

В SSTP VPN Ubuntu за Windows портът 443 се използва, тъй като удостоверяването се случва в края на клиента. След получаване на сертификата на сървъра, връзката се установява. HTTPS и SSTP пакети след това се прехвърлят от клиента, което води до договаряне на PPP. След като се присвои IP интерфейс, сървърът и клиентът могат безпроблемно да прехвърлят пакетите с данни.

Част 2: Как да настроите VPN с SSTP?

Настройката на SSTP VPN Ubuntu или Windows е малко по-различна от L2TP или PPTP. Въпреки че технологията е естествена за Windows, ще трябва да конфигурирате Mikrotik SSTP VPN. Можете да използвате и всеки друг рутер. Въпреки това, в този урок разгледахме настройката на SSTP VPN Mikrotik на Windows 10. Процесът е доста подобен и за други версии на Windows и SSTP VPN Ubuntu.

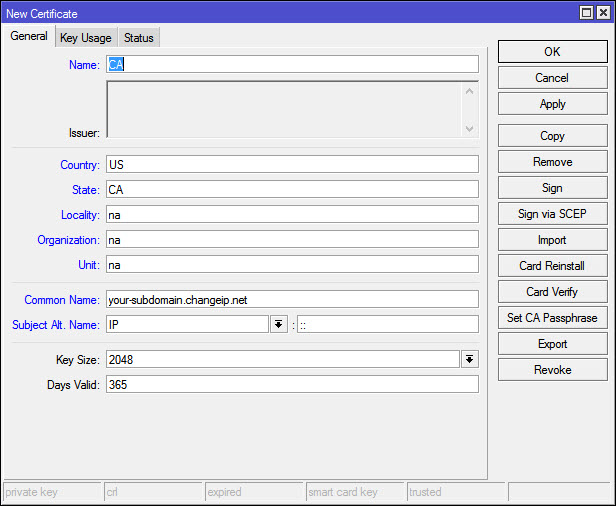

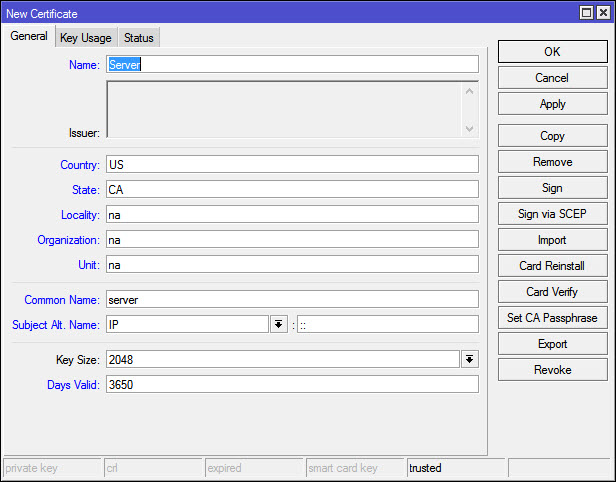

Стъпка 1: Получаване на сертификат за удостоверяване на клиента

Както знаете, за да настроим Mikrotik SSTP VPN, трябва да създадем специални сертификати. За да направите това, отидете на Система > Сертификати и изберете да създадете нов сертификат. Тук можете да предоставите DNS име за настройка на SSTP VPN. Също така датата на изтичане трябва да е валидна за следващите 365 дни. Размерът на ключа трябва да бъде 2048 бита.

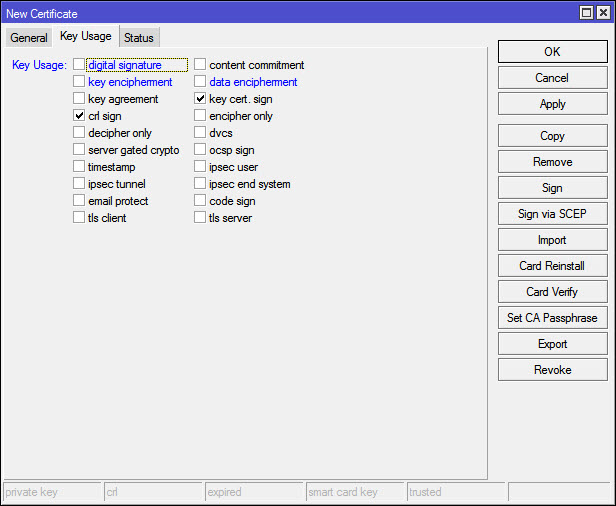

След това отидете на раздела Използване на ключове и активирайте само знак за crl и сертификат за ключ. опции за знак.

Запазете промените си, като щракнете върху бутона „Приложи“. Това ще ви позволи да създадете и сървърния сертификат за SSTP VPN Mikrotik.

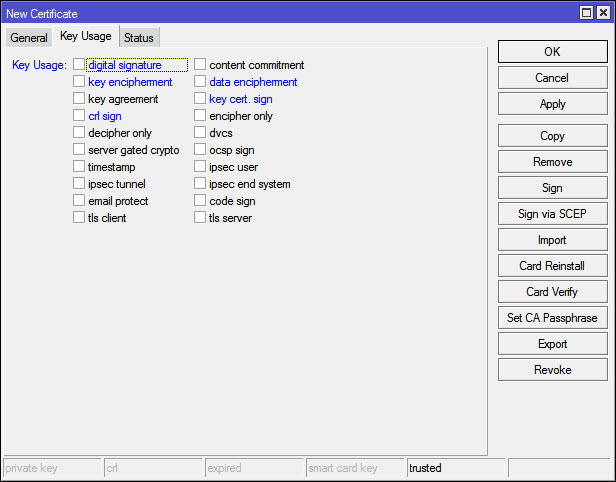

Стъпка 2: Създайте сертификат за сървър

По същия начин трябва да създадете сертификат и за сървъра. Дайте му подходящото име и задайте размера на ключа на 2048. Продължителността може да бъде от 0 до 3650.

Сега отидете на раздела Използване на ключове и се уверете, че нито една от опциите не е активирана.

Просто кликнете върху бутона „Прилагане“ и излезте от прозореца.

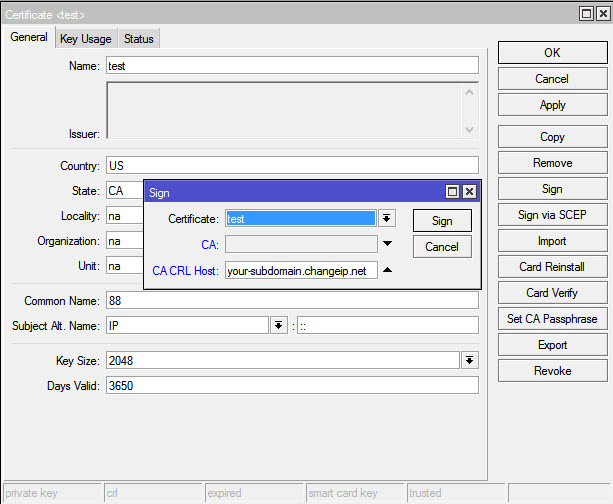

Стъпка 3: Подпишете сертификата

За да продължите, трябва сами да подпишете сертификата си. Просто отворете сертификата и кликнете върху опцията „Подпис“. Предоставете DNS името или статичния IP адрес и изберете да подпишете сертификата самостоятелно.

След подписване няма да можете да правите никакви промени в сертификата.

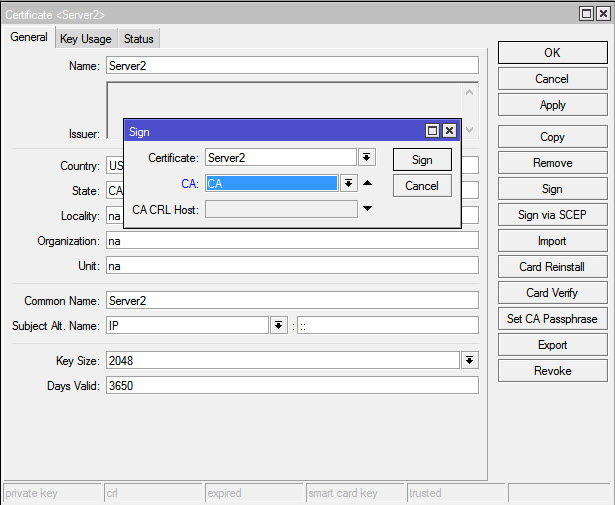

Стъпка 4: Подпишете сертификата на сървъра

По същия начин можете да подпишете и сертификата на сървъра. Може да се нуждаете от допълнителен частен ключ, за да го направите по-сигурен.

Стъпка 5: Активирайте сървъра

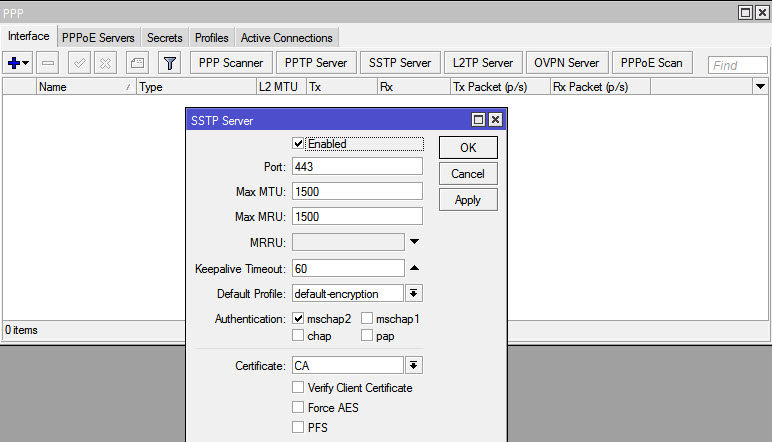

Сега трябва да активирате SSTP VPN сървъра и да създадете Secret. Просто отидете на опциите за PPP и активирайте SSTP сървъра. Удостоверяването трябва да бъде само „mschap2“. Също така деактивирайте опцията за проверка на клиентски сертификат, преди да запазите тези промени.

Освен това създайте нов PPP Secret. Предоставете вашето потребителско име, парола и LAN адреса на вашия рутер Mikrotik. Също така тук можете да посочите IP адреса на отдалечения клиент.

Стъпка 6: Експортиране на сертификата

Сега трябва да експортираме сертификата за удостоверяване на клиента. Преди това се уверете, че портът 443 е отворен.

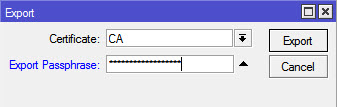

Просто стартирайте интерфейса на вашия рутер още веднъж. Изберете CA сертификата и щракнете върху бутона „Експортиране“. Задайте силен пропуск за експортиране.

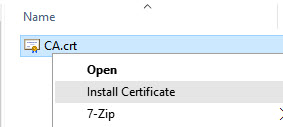

Страхотен! Почти стигнахме. Отидете до интерфейса на рутера и копирайте и поставете сертификата на CA на Windows устройство.

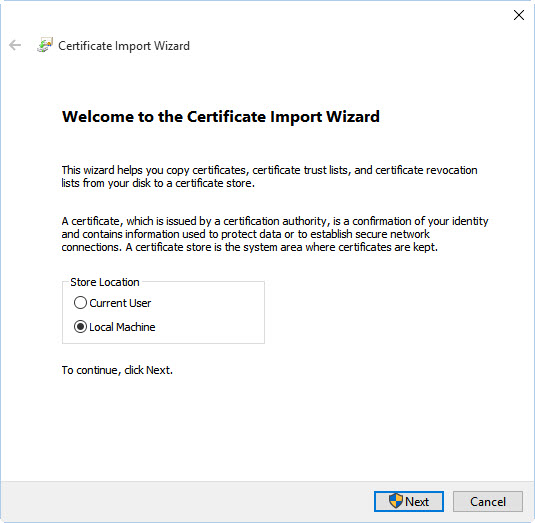

След това можете да стартирате съветник за импортиране на нов сертификат. Изберете локалната машина като източник.

От тук можете да прегледате сертификата, който сте създали. Можете също да стартирате „certlm.msc“ и да инсталирате сертификата си от там.

Стъпка 7: Създайте SSTP VPN

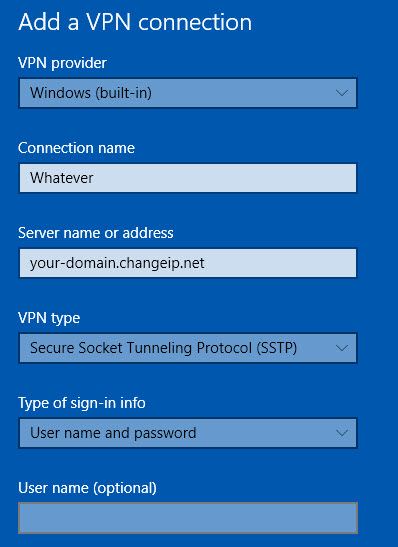

В крайна сметка можете да отидете на Контролен панел > Мрежа и настройки и да изберете да създадете нова VPN. Предоставете името на сървъра и се уверете, че типът VPN е посочен като SSTP.

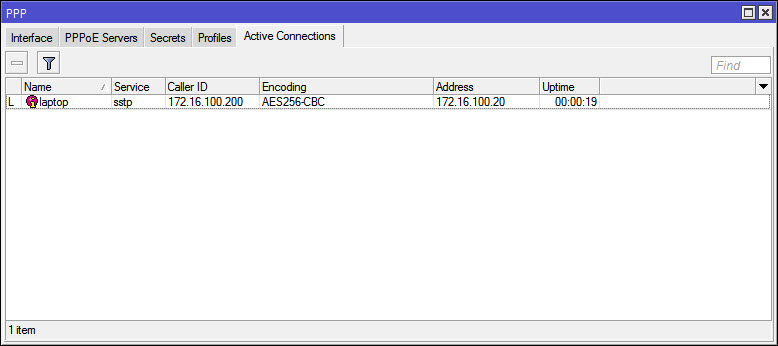

След като SSTP VPN бъде създаден, можете да отидете на интерфейса на Mikrotik. От тук можете да видите добавения Mikrotik SSTP VPN. Вече можете да се свържете с този SSTP VPN Mikrotik по всяко време.

Част 3: SSTP срещу PPTP

Както знаете, SSTP е доста различен от PPTP. Например, PPTP е достъпен за почти всички водещи платформи (включително Android и iOS). От друга страна, SSTP е роден за Windows.

PPTP също е по-бърз протокол за тунелиране в сравнение с SSTP. Въпреки това, SSTP е по-сигурна опция. Тъй като се основава на порта, който никога не е блокиран от защитните стени, той може лесно да заобиколи NAT сигурността и защитните стени. Същото не може да се приложи към PPTP.

Ако търсите VPN протокол за вашите лични нужди, тогава можете да използвате PPTP. Може да не е толкова сигурен като SSTP, но е доста лесен за настройка. Има и свободно достъпни PPTP VPN сървъри.

Част 4: SSTP срещу OpenVPN

Докато SSTP и PPTP са доста различни, OpenVPN и SSTP споделят много прилики. Основната разлика е, че SSTP е собственост на Microsoft и работи предимно на Windows системи. От друга страна, OpenVPN е технология с отворен код и работи на почти всички основни платформи (включително настолни и мобилни системи).

SSTP може да заобиколи всички видове защитни стени, включително тези, които блокират OpenVPN. Можете лесно да конфигурирате услугата OpenVPN, като приложите криптирането по ваш избор. И OpenVPN, и SSTP са доста сигурни. Въпреки това, можете да персонализирате OpenVPN според промяната във вашата мрежа, което не може да бъде лесно постигнато в SSTP.

Освен това OpenVPN може да тунелира и UDP и мрежи. За да настроите OpenVPN, ще ви е необходим софтуер на трета страна, докато настройването на SSTP VPN на Windows е по-лесно.

Сега, когато знаете основите на SSTP VPN и как да настроите Mikrotik SSTP VPN, можете лесно да отговорите на вашите изисквания. Просто използвайте VPN протокола по ваш избор и се уверете, че имате сигурно изживяване при сърфиране.

VPN

- VPN рецензии

- VPN Топ списъци

- VPN инструкции

Джеймс Дейвис

щатен редактор