SSTP VPN: все, что вы хотели бы знать

07 марта 2022 г. • Подано в: Anonymous Web Access • Проверенные решения

SSTP — это запатентованная технология, изначально разработанная Microsoft. Он расшифровывается как Secure Socket Tunneling Protocol и впервые был представлен в Microsoft Vista. Теперь вы можете легко подключиться к SSTP VPN в популярных версиях Windows (и Linux). Настройка SSTP VPN Ubuntu для Windows также не слишком сложна. В этом руководстве мы научим вас, как настроить SSTP VPN Mikrotik, а также сравним его с другими популярными протоколами.

Часть 1. Что такое SSTP VPN?

Протокол безопасного туннелирования сокетов — это широко используемый протокол туннелирования, который можно использовать для создания собственного VPN. Эта технология была разработана Microsoft и может быть развернута на выбранном вами маршрутизаторе, таком как Mikrotik SSTP VPN.

- • Он использует порт 443, который также используется для соединения SSL. Таким образом, он может решить проблемы NAT брандмауэра, которые время от времени возникают в OpenVPN.

- • SSTP VPN использует специальный сертификат аутентификации и 2048-битное шифрование, что делает его одним из самых безопасных протоколов.

- • Он может легко обходить брандмауэры и обеспечивать поддержку Perfect Forward Secrecy (PFS).

- • Вместо IPSec он поддерживает передачу SSL. Это позволило осуществлять роуминг вместо простой передачи данных «точка-точка».

- • Единственным недостатком SSTP VPN является то, что он не обеспечивает поддержку мобильных устройств, таких как Android и iPhone.

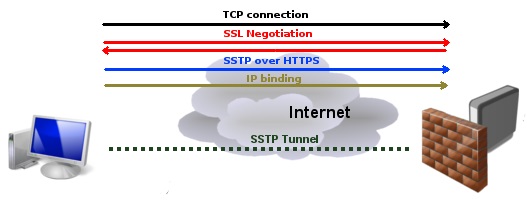

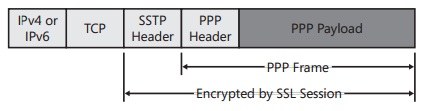

В SSTP VPN Ubuntu для Windows используется порт 443, так как аутентификация происходит на стороне клиента. После получения сертификата сервера соединение устанавливается. Затем от клиента передаются пакеты HTTPS и SSTP, что приводит к согласованию PPP. После назначения IP-интерфейса сервер и клиент могут беспрепятственно передавать пакеты данных.

Часть 2. Как настроить VPN с SSTP?

Настройка SSTP VPN в Ubuntu или Windows немного отличается от L2TP или PPTP. Несмотря на то, что эта технология является родной для Windows, вам потребуется настроить Mikrotik SSTP VPN. Вы также можете использовать любой другой роутер. Хотя в этом руководстве мы рассмотрели настройку SSTP VPN Mikrotik в Windows 10. Процесс очень похож на другие версии Windows и SSTP VPN Ubuntu.

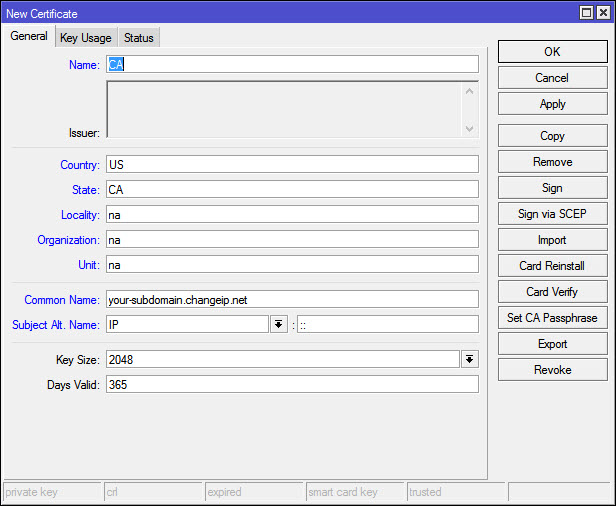

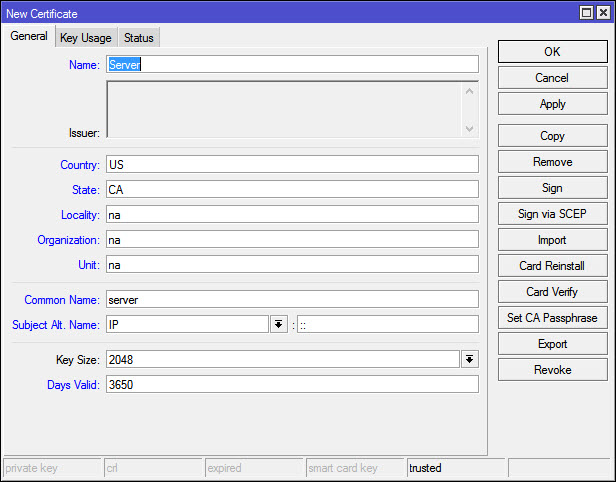

Шаг 1: Получение сертификата для аутентификации клиента

Как вы знаете, для настройки Mikrotik SSTP VPN нам необходимо создать выделенные сертификаты. Для этого перейдите в Система > Сертификаты и выберите создание нового сертификата. Здесь вы можете указать DNS-имя для настройки SSTP VPN. Кроме того, срок действия должен быть действителен в течение следующих 365 дней. Размер ключа должен быть 2048 бит.

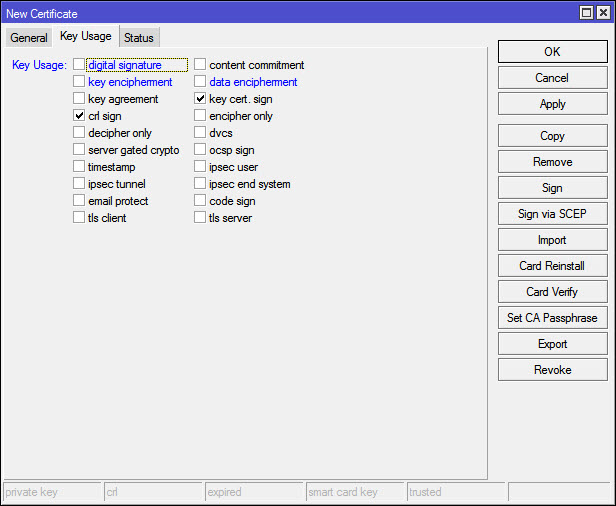

После этого перейдите на вкладку «Использование ключа» и включите только знак crl и сертификат ключа. варианты подписи.

Сохраните изменения, нажав на кнопку «Применить». Это также позволит вам создать сертификат сервера для SSTP VPN Mikrotik.

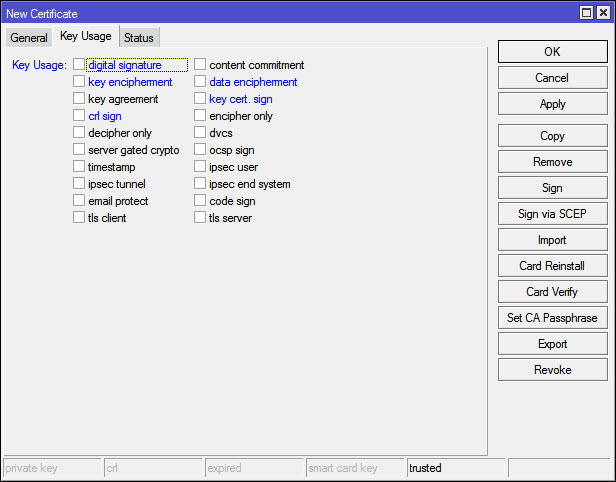

Шаг 2: Создайте сертификат сервера

Таким же образом нужно создать сертификат и для сервера. Дайте ему соответствующее имя и установите размер ключа на 2048. Продолжительность может быть любой от 0 до 3650.

Теперь перейдите на вкладку «Использование ключа» и убедитесь, что ни один из параметров не включен.

Просто нажмите на кнопку «Применить» и выйдите из окна.

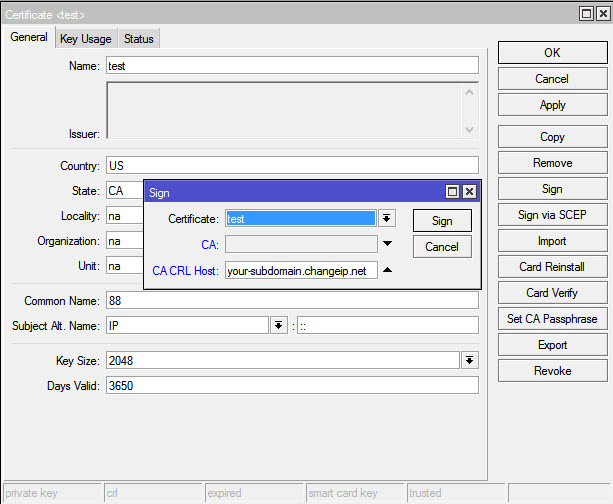

Шаг 3: Подпишите сертификат

Чтобы продолжить, вы должны подписать свой сертификат самостоятельно. Просто откройте сертификат и нажмите «Подписать». Укажите DNS-имя или статический IP-адрес и выберите самоподписание сертификата.

После подписания вы не сможете вносить какие-либо изменения в сертификат.

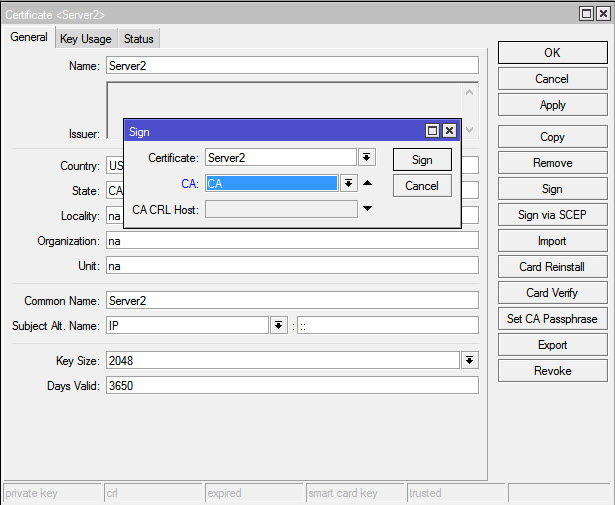

Шаг 4: Подпишите сертификат сервера

Таким же образом вы можете подписать и сертификат сервера. Вам может понадобиться дополнительный закрытый ключ, чтобы сделать его более безопасным.

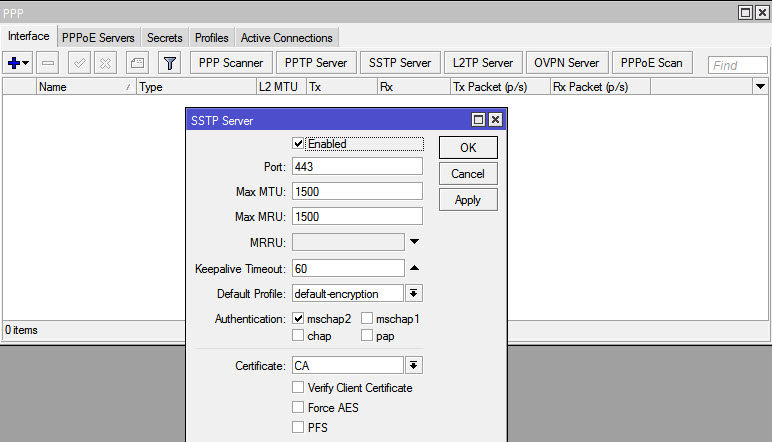

Шаг 5: Включите сервер

Теперь вам нужно включить сервер SSTP VPN и создать файл Secret. Просто перейдите к параметрам PPP и включите сервер SSTP. Аутентификация должна быть только «mschap2». Кроме того, отключите параметр проверки сертификата клиента перед сохранением этих изменений.

Кроме того, создайте новый секрет PPP. Укажите свое имя пользователя, пароль и адрес локальной сети вашего маршрутизатора Mikrotik. Также здесь можно указать IP-адрес удаленного клиента.

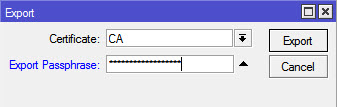

Шаг 6: Экспорт сертификата

Теперь нам нужно экспортировать сертификат проверки подлинности клиента. Предварительно убедитесь, что порт 443 открыт.

Просто запустите интерфейс вашего маршрутизатора еще раз. Выберите сертификат ЦС и нажмите кнопку «Экспорт». Установите надежный пароль для экспорта.

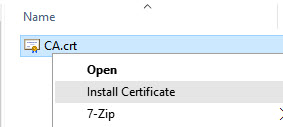

Большой! Мы почти на месте. Перейдите в интерфейс маршрутизатора и скопируйте и вставьте сертификат CA на диск Windows.

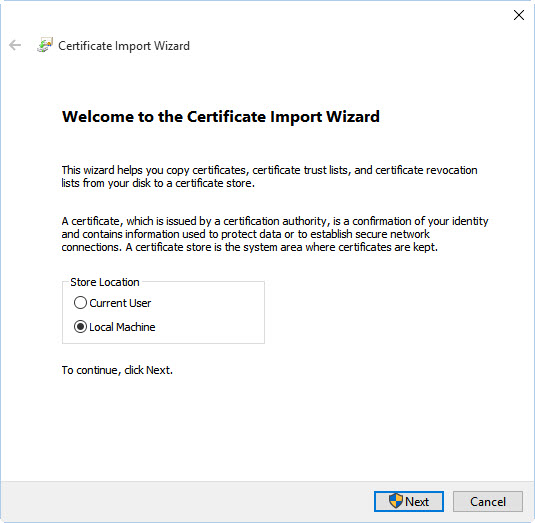

После этого вы можете запустить мастер импорта нового сертификата. Выберите локальный компьютер в качестве источника.

Отсюда вы можете просматривать сертификат, который вы создали. Вы также можете запустить «certlm.msc» и установить оттуда свой сертификат.

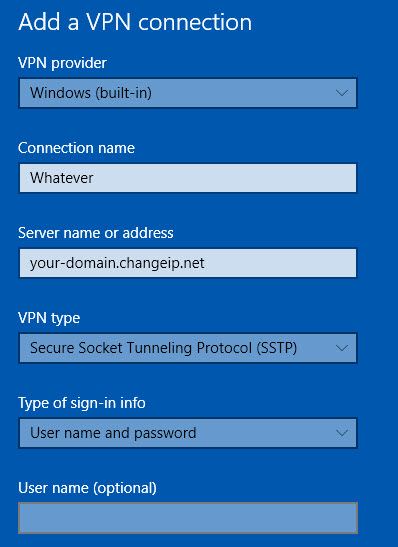

Шаг 7. Создайте SSTP VPN

В конце концов, вы можете перейти в «Панель управления»> «Сеть и настройки» и выбрать создание новой VPN. Укажите имя сервера и убедитесь, что тип VPN указан как SSTP.

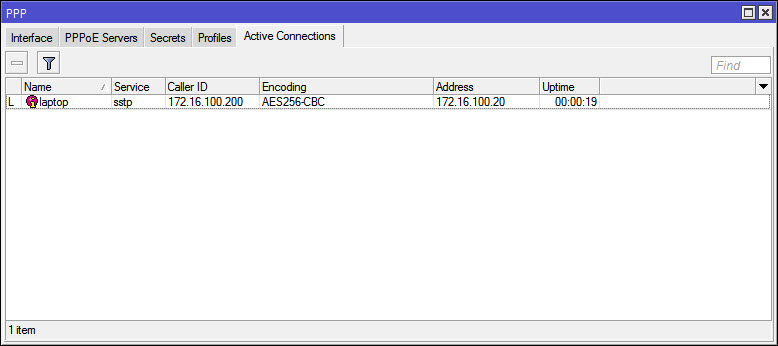

После создания SSTP VPN вы можете перейти к интерфейсу Mikrotik. Отсюда вы можете просмотреть добавленную Mikrotik SSTP VPN. Теперь вы можете подключиться к этому SSTP VPN Mikrotik в любое время.

Часть 3: SSTP против PPTP

Как вы знаете, SSTP сильно отличается от PPTP. Например, PPTP доступен практически для всех ведущих платформ (включая Android и iOS). С другой стороны, SSTP является родным для Windows.

PPTP также является более быстрым протоколом туннелирования по сравнению с SSTP. Тем не менее, SSTP является более безопасным вариантом. Поскольку он основан на порте, который никогда не блокируется брандмауэрами, он может легко обойти защиту NAT и брандмауэры. То же самое нельзя применить к PPTP.

Если вы ищете VPN-протокол для своих личных нужд, вы можете выбрать PPTP. Он может быть не таким безопасным, как SSTP, но его довольно легко настроить. Существуют также свободно доступные серверы PPTP VPN.

Часть 4: SSTP против OpenVPN

Хотя SSTP и PPTP совершенно разные, OpenVPN и SSTP имеют много общего. Основное отличие состоит в том, что SSTP принадлежит Microsoft и в основном работает в системах Windows. С другой стороны, OpenVPN — это технология с открытым исходным кодом, которая работает практически на всех основных платформах (включая настольные и мобильные системы).

SSTP может обходить все виды брандмауэров, включая те, которые блокируют OpenVPN. Вы можете легко настроить службу OpenVPN, применив выбранное вами шифрование. И OpenVPN, и SSTP достаточно безопасны. Тем не менее, вы можете настроить OpenVPN в соответствии с изменениями в вашей сети, чего нелегко добиться в SSTP.

Кроме того, OpenVPN также может туннелировать UDP и сети. Для настройки OpenVPN вам понадобится стороннее программное обеспечение, в то время как настроить SSTP VPN в Windows проще.

Теперь, когда вы знаете основы SSTP VPN и как настроить Mikrotik SSTP VPN, вы можете легко удовлетворить свои требования. Просто выберите VPN-протокол по своему выбору и убедитесь, что работа в Интернете безопасна.

VPN

- VPN-обзоры

- Лучшие списки VPN

- VPN-инструкции

Джеймс Дэвис

штатный редактор