10 najlepszych narzędzi do łamania haseł

07 marca 2022 • Złożono do: Usuń ekran blokady urządzenia • Sprawdzone rozwiązania

10 najlepszych narzędzi do łamania haseł

Co to jest łamanie haseł?Proces łamania haseł polega na odzyskaniu hasła z lokalizacji przechowywania lub z danych przesyłanych przez system komputerowy w sieci. Termin łamanie haseł odnosi się do grupy technik używanych do uzyskania hasła z systemu danych.

Cel i przyczyna złamania hasła obejmuje uzyskanie nieautoryzowanego dostępu do systemu komputerowego lub odzyskanie zapomnianego hasła. Może istnieć inny powód używania techniki łamania haseł, która polega na testowaniu siły hasła, aby haker nie mógł włamać się do systemu.

Łamanie haseł jest zwykle wykonywanym procesem, w którym komputer stosuje różne kombinacje haseł, aż do uzyskania dokładnego dopasowania.

Łamanie hasła metodą Brute Force:Termin łamanie hasła typu brute force może być również określany jako atak typu brute force. Łamanie haseł metodą brute force to odpowiedni proces zgadywania hasła, w tym procesie oprogramowanie lub narzędzie tworzy dużą liczbę kombinacji haseł. Zasadniczo jest to technika prób i błędów używana przez oprogramowanie w celu uzyskania informacji o haśle z systemu.

Atak brute force jest zwykle stosowany przez hakerów, gdy nie ma szansy na wykorzystanie zaszyfrowanej słabości systemu lub przez ekspertów ds. analizy bezpieczeństwa w celu przetestowania bezpieczeństwa sieci organizacji. Ta metoda łamania haseł jest bardzo szybka w przypadku haseł o krótkiej długości, ale w przypadku haseł o dużej długości Zazwyczaj stosowana jest technika ataku słownikowego .

Czas potrzebny przez oprogramowanie do łamania haseł metodą brute force w celu złamania hasła jest zwykle zależny od szybkości systemu i połączenia internetowego.

Łamanie hasła GPU:GPU to jednostka przetwarzania grafiki, czasami nazywana również jednostką przetwarzania wizualnego. Zanim zaczniemy mówić o łamaniu haseł GPU, musimy mieć trochę wiedzy na temat hashów . Gdy użytkownik wprowadza hasło, informacje o haśle są przechowywane w postaci skrótów komputerowych przy użyciu jednokierunkowego algorytmu haszowania.

W tej technice łamania haseł przy użyciu oprogramowania GPU odgadnij hasło, przejrzyj algorytm haszujący i porównaj go lub dopasuj z istniejącymi hashami aż do dokładnego dopasowania.

GPU może równolegle wykonywać funkcje matematyczne, ponieważ GPU ma setki rdzeni, co daje ogromną przewagę w łamaniu haseł. GPU jest znacznie szybszy niż CPU, więc jest to powód używania GPU zamiast CPU.

Łamanie haseł CUDA:CUDA Compute Unified Device Architecture to model programowania i platforma wykonująca obliczenia równolegle, stworzona przez firmę NVIDIA do przetwarzania grafiki.

Łamanie haseł CUDA obejmuje łamanie haseł przy użyciu karty graficznej, która ma układ GPU, GPU może równolegle wykonywać funkcje matematyczne, więc szybkość łamania haseł jest szybsza niż CPU. GPU ma wiele 32-bitowych układów, które wykonują tę operację bardzo szybko.

Możemy łatwo uzyskać dostęp do CUDA za pomocą bibliotek, dyrektyw i za pomocą różnych języków programowania, w tym C, C++ i FORTRAN.

Narzędzia do łamania hasełPoniżej znajduje się lista Top10 narzędzi do łamania haseł.

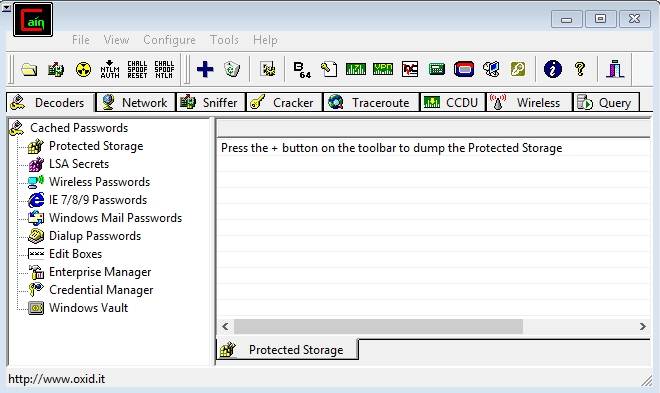

1. Cain and Abel: Najlepsze narzędzie do łamania haseł w systemie Windows

Cain & Abel to jedno z najlepszych narzędzi do łamania haseł do łamania haseł i odzyskiwania haseł w systemie operacyjnym Windows.

Cain & Abel może używać technik typu Dictionary Attack, Brute-Force i Cryptanalysis do łamania zaszyfrowanych haseł. Wykorzystuje więc słabość systemu do złamania hasła. Interfejs GUI oprogramowania jest bardzo prosty i łatwy w użyciu. Ale mają ograniczenia dostępności, narzędzie dostępne tylko dla systemów opartych na oknach. Narzędzie Cain & Abel ma wiele dobrych funkcji, niektóre z funkcji narzędzia są omówione poniżej:

- Używany do pękania WEP (Wired Equivalent Privacy)

- Możliwość nagrywania rozmów przez IP

- Kabina może być używana jako Sniffer haseł sieciowych

- Możliwość rozwiązywania adresów IP na MAC.

- Potrafi złamać prawdziwe skróty, w tym skróty LM i NT, skróty IOS i PIX, skróty RADIUS, hasła RDP i wiele więcej.

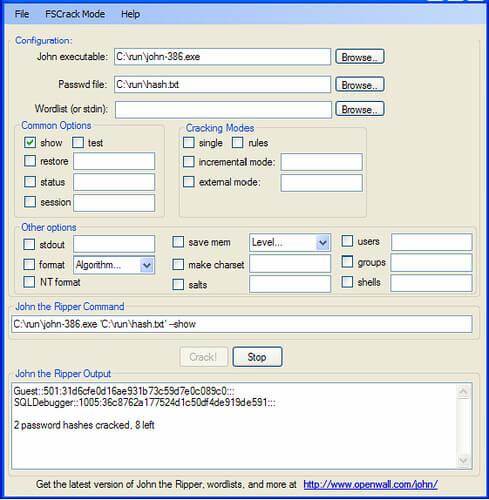

2. John the Ripper: wieloplatformowe, potężne, elastyczne narzędzie do łamania haseł

John the Ripper to darmowe oprogramowanie do łamania haseł na wielu platformach. Nazywa się to wieloma platformami, ponieważ łączy różne funkcje łamania haseł w jednym pakiecie.

Jest używany głównie do łamania słabych haseł UNIX, ale jest również dostępny dla systemów Linux, Mac i Windows. Możemy uruchomić to oprogramowanie przeciwko różnym szyfrom haseł, w tym wielu skrótom haseł, które zwykle znajdują się w różnych wersjach UNIX. Te skróty to DES, skrót LM systemu Windows NT/2000/XP/2003, MD5 i AFS.

- Wsparcie w przypadku łamania haseł typu Brute force i ataków słownikowych

- Wieloplatformowy

- Dostępne bezpłatnie

- Wersja Pro jest również dostępna z dodatkowymi funkcjami

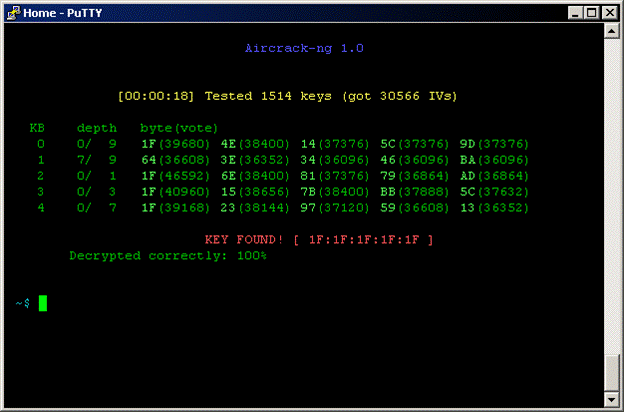

3. Aircrack: szybkie i skuteczne narzędzie do łamania WEP/WPA

Aircrack to połączenie różnych narzędzi używanych do łamania haseł Wifi, WEP i WPA. Za pomocą tych narzędzi możesz łatwo i skutecznie łamać hasła WEP/WPA

Do łamania haseł WEP/WPA można użyć technik brute force, ataków FMS i ataków słownikowych . Zasadniczo zbiera i analizuje zaszyfrowane pakiety, a następnie za pomocą innego narzędzia łamie hasło z pakietów. Chociaż aircrack jest dostępny dla systemu Windows, to jednak istnieją różne problemy z tym oprogramowaniem, jeśli używamy go w środowisku Windows, więc najlepiej, gdy używamy go w środowisku Linux.

- Wsparcie zarówno w przypadku ataków typu Brute Force, jak i ataków słownikowych

- Dostępne dla systemów Windows i Linux

- Dostępne na żywo CD

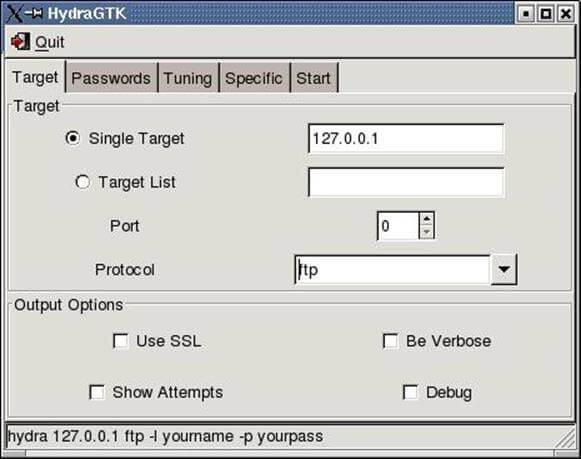

4. THC Hydra: Obsługa wielu usług, narzędzie do łamania uwierzytelniania sieciowego

THC Hydra to super szybkie narzędzie do łamania haseł sieciowych. Wykorzystuje sieć do łamania haseł systemów zdalnych.

Może być używany do łamania haseł różnych protokołów, w tym HTTPS, HTTP, FTP, SMTP, Cisco, CVS, SQL, SMTP itp. Daje ci możliwość dostarczenia pliku słownika zawierającego listę możliwych haseł. Najlepiej, gdy używamy go w środowisku Linux.

- Duża prędkość pękania

- Dostępne dla systemów Windows, Linux, Solaris i OS X

- Nowe moduły można łatwo dodawać w celu ulepszenia funkcji

- Wsparcie w przypadku ataków Brute Force i słownikowych

Witryna do pobrania:

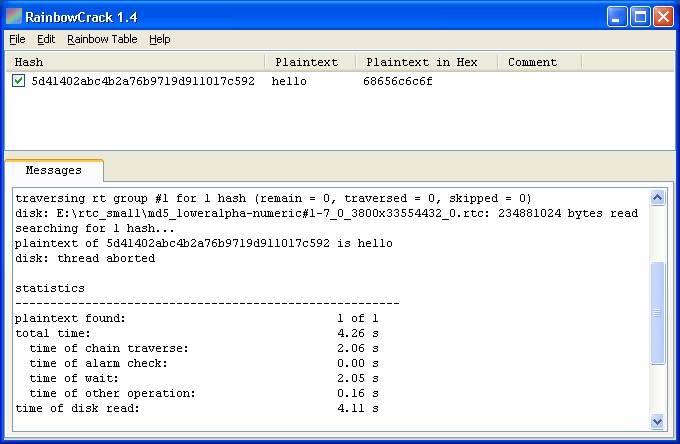

https://www.thc.org/thc-hydra/5. RainbowCrack: nowa innowacja w łamaniu haseł hash

Oprogramowanie RainbowCrack wykorzystuje tęczowe tablice do łamania skrótów, innymi słowy możemy powiedzieć, że wykorzystuje proces handlu pamięcią czasu na dużą skalę w celu skutecznego i szybkiego łamania haseł.

Wymiana pamięci czasu na dużą skalę to proces obliczania wszystkich skrótów i zwykłego tekstu przy użyciu wybranego algorytmu skrótu. Otrzymane wyniki po obliczeniach zapisywane są w tablicach zwanych tablicą tęczową. Proces tworzenia tęczowych tablic jest bardzo czasochłonny, ale po jego wykonaniu oprogramowanie działa bardzo szybko.

Łamanie haseł przy użyciu tabeli tęczowej jest szybsze niż zwykła metoda ataku brute force. Jest dostępny dla systemów operacyjnych Linux i Windows.

- Obsługa prawdziwych stołów Rainbow

- Działa na systemach operacyjnych Windows (XP/Vista/7/8) i Linux (x86 i x86_64)

- Prosty w użyciu

Witryna do pobrania:

http://projekt-rainbowcrack.com/

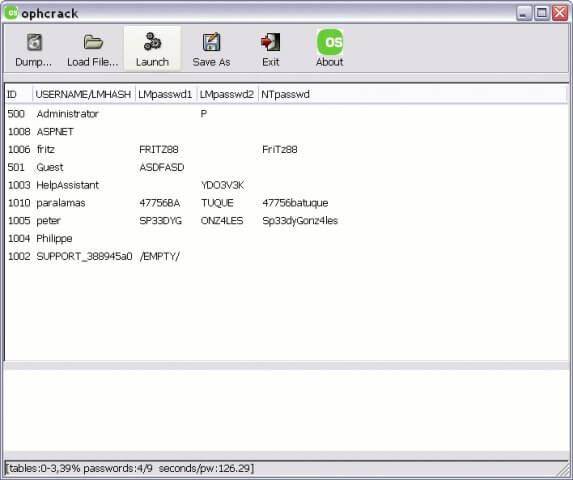

6. OphCrack: Narzędzie do łamania haseł systemu Windows

OphCrack służył do łamania haseł użytkowników systemu Windows za pomocą tęczowych tablic, które są dostępne na rozruchowej płycie CD.

Ophcrack to całkowicie darmowy program do łamania haseł oparty na systemie Windows, który wykorzystuje tęczowe tablice do łamania haseł użytkowników systemu Windows. Zwykle łamie skróty LM i NTLM. Oprogramowanie ma prosty graficzny interfejs użytkownika i może działać na różnych platformach.

- Dostępne dla systemu Windows, ale także dostępne dla systemów Linux, Mac, Unix i OS X

- Używa skrótów LM systemu Windows i skrótów NTLM systemu Windows Vista.

- Stoły Rainbow dostępne bezpłatnie i łatwo dla systemu Windows

- Aby uprościć proces łamania Live CD jest dostępny

Witryna do pobrania:

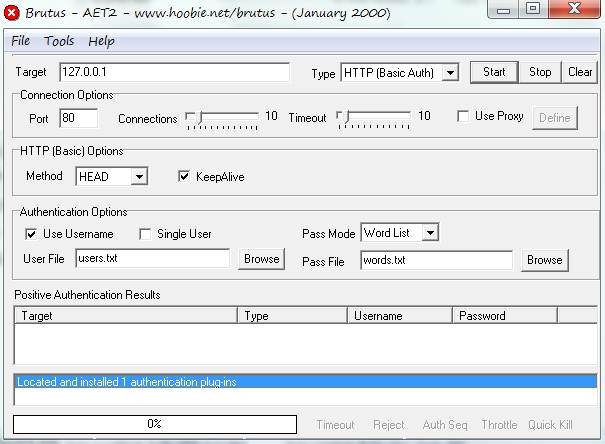

http://ophcrack.sourceforge.net/7. Brutus: Brute Force Attack cracker dla zdalnych systemów

Brutus to najszybsze, najbardziej elastyczne i najpopularniejsze oprogramowanie używane do łamania zdalnych haseł systemowych. Odgaduje hasło, stosując różne permutacje lub używając słownika.

Może być używany do różnych protokołów sieciowych, w tym HTTP, FTP, IMAP, NNTP i innych typów, takich jak SMB, Telnet itp. Daje również możliwość tworzenia własnego typu uwierzytelniania. Zawiera również dodatkowe opcje ładowania i wznawiania, dzięki czemu proces można wstrzymać w razie potrzeby i wznowić proces, kiedy chcesz.

Jest dostępny tylko dla systemów operacyjnych Windows. Narzędzie ma ograniczenie, że nie było aktualizowane od 2000 roku.

Cechy Brutusa

- Dostępne dla Windows

- Może być używany z różnymi protokołami sieciowymi

- Narzędzie ma wiele dobrych dodatkowych funkcji

- Obsługa proxy SOCK dla wszystkich typów uwierzytelniania

- Możliwość obsługi i odzyskiwania błędów

- Silnik uwierzytelniania jest wieloetapowy

Witryna do pobrania:

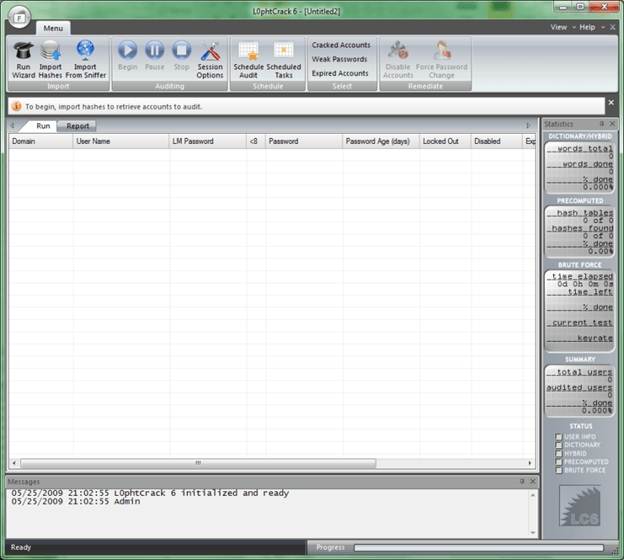

8. L0phtCrack: inteligentne narzędzie do odzyskiwania hasła systemu Windows

Podobnie jak narzędzie OphCrack, L0phtCrack jest również narzędziem do odzyskiwania haseł systemu Windows, które wykorzystuje skróty do łamania haseł, z dodatkowymi funkcjami ataków Brute Force i słownikowych .

Zwykle uzyskuje dostęp do tych skrótów z katalogów, serwerów sieciowych lub kontrolerów domeny. Jest zdolny do ekstrakcji skrótów z 32- i 64-bitowych systemów Windows, algorytmów wieloprocesorowych, planowania, a także może wykonywać dekodowanie i monitorowanie sieci. Jednak nadal jest to najłatwiejsze w użyciu dostępne oprogramowanie do audytu i odzyskiwania haseł.

Cechy L0phtCrack

- Dostępne dla Windows XP, NT, 2000, Server 2003 i Server 2008

- Może pracować w środowiskach 32- i 64-bitowych

- Dodatkowa funkcja rutynowego audytu harmonogramu na podstawie dziennej, tygodniowej, miesięcznej

- Po uruchomieniu dostarcza kompletne podsumowanie audytu na stronie raportu

Witryna do pobrania:

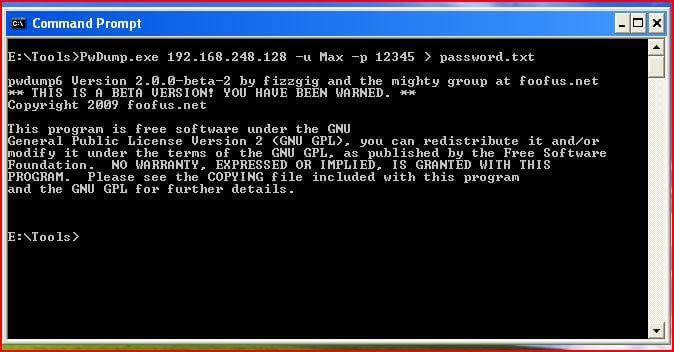

9. Pwdump: narzędzie do odzyskiwania hasła dla systemu Windows

Pwdump to w rzeczywistości różne programy Windows, które są używane do dostarczania skrótów LM i NTML kont użytkowników systemowych.

Łamacz haseł Pwdump jest w stanie wyodrębnić skróty LM, NTLM i LanMan z celu w systemie Windows, w przypadku gdy Syskey jest wyłączony, oprogramowanie ma możliwość wyodrębnienia w tym stanie.

Oprogramowanie jest aktualizowane z dodatkową funkcją wyświetlania historii haseł, jeśli historia jest dostępna. Wyodrębnione dane będą dostępne w formie zgodnej z L0phtcrack.

Ostatnio oprogramowanie zostało zaktualizowane do nowej wersji o nazwie Fgdump, ponieważ Pwdump nie działa poprawnie, gdy uruchomiony jest jakikolwiek program antywirusowy.

Funkcje Pwdump

- Dostępne dla Windows XP, 2000

- Potężne dodatkowe funkcje są dostępne w nowej wersji Pwdump

- Możliwość pracy wielowątkowej

- Może wykonywać zrzut pamięci podręcznej (zrzut uszkodzonych danych uwierzytelniających) i pstgdump (zrzut pamięci chronionej)

Witryna do pobrania:

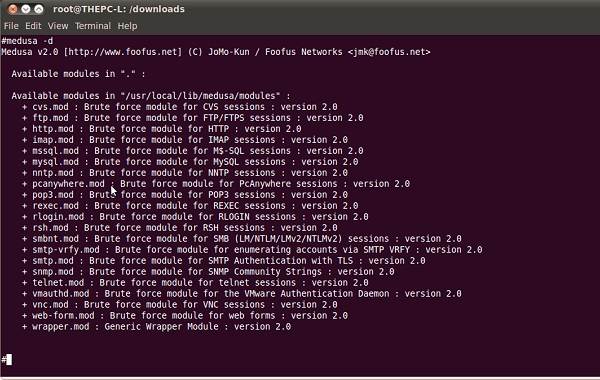

10. Medusa: szybkie narzędzie do łamania haseł sieciowych

Medusa jest narzędziem do łamania haseł systemów zdalnych, podobnie jak THC Hydra, ale jego stabilność i możliwość szybkiego logowania wolą go od THC Hydra.

Jest to szybkie narzędzie siłowe, równoległe i modułowe. Oprogramowanie może wykonać atak Brute force na wielu użytkowników, hosty i hasła. Obsługuje wiele protokołów, w tym AFP, HTTP, CVS, IMAP, FTP, SSH, SQL, POP3, Telnet i VNC itp.

Medusa jest narzędziem opartym na pthread, ta funkcja zapobiega niepotrzebnemu powielaniu informacji. Wszystkie moduły dostępne jako niezależny plik .mod, dzięki czemu nie jest wymagana żadna modyfikacja, aby rozszerzyć listę usług obsługujących ataki typu brute force.

Cechy Meduzy

- Dostępne dla systemów Windows, SunOS, BSD i Mac OS X

- Możliwość wykonywania testów równoległych opartych na wątkach

- Dobra cecha elastycznego wprowadzania danych

- Ze względu na równoległe przetwarzanie szybkość pękania jest bardzo szybka

Witryna do pobrania:

Odblokuj Androida

- 1. Blokada Androida

- 1.1 Inteligentna blokada Androida

- 1.2 Blokada wzoru Androida

- 1.3 Odblokowane telefony z Androidem

- 1.4 Wyłącz ekran blokady

- 1.5 Aplikacje na ekranie blokady Androida

- 1.6 Aplikacje na ekranie odblokowania Androida

- 1.7 Odblokuj ekran Androida bez konta Google

- 1.8 Widżety ekranu Android

- 1.9 Tapeta ekranu blokady Androida

- 1.10 Odblokuj Androida bez kodu PIN

- 1.11 Blokada drukarki odcisków palców dla Androida

- 1.12 Ekran blokady gestów

- 1.13 Aplikacje blokujące odcisk palca

- 1.14 Pomiń ekran blokady Androida za pomocą połączenia alarmowego

- 1.15 Odblokowanie Menedżera urządzeń Android

- 1.16 Przesuń ekran, aby odblokować

- 1.17 Zablokuj aplikacje za pomocą odcisku palca

- 1.18 Odblokuj telefon z Androidem

- 1.19 Odblokuj program ładujący Huawei

- 1.20 Odblokuj Androida z uszkodzonym ekranem

- 1.21.Omiń ekran blokady Androida

- 1.22 Zresetuj zablokowany telefon z Androidem

- 1.23 do usuwania blokady wzorów Android

- 1.24 Zablokowany telefon z Androidem

- 1.25 Odblokuj wzór Androida bez resetowania

- 1.26 Ekran blokady wzoru

- 1.27 Zapomniany wzór blokady

- 1.28 Wejdź do zablokowanego telefonu

- 1.29 Ustawienia ekranu blokady

- 1.30 Usuń blokadę Xiaomi Patter

- 1.31 Zresetuj telefon Motorola, który jest zablokowany

- 2. Hasło Androida

- 2.1 Hack Android Wifi Hasło

- 2.2 Zresetuj hasło do Gmaila na Androida

- 2.3 Pokaż hasło Wi-Fi

- 2.4 Zresetuj hasło Androida

- 2.5 Zapomniałem hasła ekranu Androida

- 2.6 Odblokuj hasło Androida bez przywracania ustawień fabrycznych

- 3.7 Zapomniałem hasła Huawei

- 3. Omiń Samsung FRP

- 1. Wyłącz ochronę przywracania ustawień fabrycznych (FRP) zarówno dla iPhone'a, jak i Androida

- 2. Najlepszy sposób na ominięcie weryfikacji konta Google po zresetowaniu

- 3. 9 FRP Bypass Tools do ominięcia konta Google

- 4. Pomiń przywracanie ustawień fabrycznych w systemie Android

- 5. Pomiń weryfikację konta Samsung Google

- 6. Pomiń weryfikację telefonu Gmail

- 7. Rozwiąż niestandardowe zablokowane pliki binarne

Selena Lee

redaktor naczelny